转发有两个很大的弊端,一个是CF会BAN掉这个IP,还有一个重点就是有人用这个搭建公共反代点,待解析过来站一多,可以使用301跳转到他的网站获取流量!

本文介绍转发CloudflareCDN服务的两种方式,也可用于其他反代

关于为什么不使用Nginx或apache来反代?原因就很多,你自己试试用两天就明白了不想回忆那么蛋疼的事情

而这段时间我了解到GOST这个GO语言开发的程序,可以通过转发流量来代理网站,因此将其尝试来反代Cloudflare,遂成功

该操作适用环境:

①不想暴露源站(如果让搜索引擎解析源站,会被查DNS获得源站IP),但是国内搜索引擎对cf节点抓取速度慢,需要一台服务器做反代来让蜘蛛抓取,但是为了保持真实访问和蜘蛛抓取一致,需要代理cloudflare的节点

②在站点没被攻击前使用自建反代加快访问,由解析服务提供商设定,当此反代挂掉之后后迅速切换为cf官方节点拉起,最低成本下的速度和防御并存(国内服务商dnspod与XNSdns)

③没有使用NS接入而是CNAME 接入Cloudflare,关于如何CNAME接入,你需要一家拥有Cloudflare合作伙伴权限的平台,比如百度可以搜索到的“笨牛网”

一、Gost转发

④有一台对国内访问快且访问Cloudflare也很快的服务器,请勿使用国内服务器和阿里香港轻量,其他CN2之类的都很不错

开始安装Gost程序:

centos安装:直接使用编译好的二进制文件

二进制文件下载地址:https://github.com/ginuerzh/gost/releases

wget https://github.com/ginuerzh/gost/releases/download/v2.7.2/gost_2.7.2_linux_amd64.tar.gz

tar -zxvf gost_2*

cd gost_2*

然后直接./gost就能用,具体命令在下面给出,把下面的snap run gost换成./gost就行了,命令是一样的

ubuntu就很舒服,直接就能 snap安装

sudo snap install gost

然后snap安装的程序需要用snap来启动,而且需要把gost通过Screen挂在后台

Screen -S 80 #创建一个叫做80的screen窗口

snap run gost -L=tcp://:80/1.0.0.5:80 #将本地80端口的请求转发到1.0.0.5的80端口

然后在shell中Ctrl+A+D一起按来退出Screen窗口,它会自己挂在后台工作,想回到这个叫做“80”的窗口,就输入screen -r 80回车

Screen -S 443 #创建一个叫做443的screen窗口

snap run gost -L=tcp://:443/1.0.0.5:443 #将本地443端口的请求转发到1.0.0.5的443端口

然后在shell中Ctrl+A+D一起按来退出Screen窗口,它会自己挂在后台工作,想回到这个叫做“443”的窗口,就输入screen -r 443回车

这个1.0.0.5是cloudflare官方的一个节点,你可以选择其他的,不过都一样

然后别忘了你需要用Iptables来放行80和443端口

iptables -I INPUT -p tcp --dport 443 -j ACCEPT

iptables -I INPUT -p tcp --dport 80 -j ACCEPT

二、Iptables转发

IPtables转发方式:

第一步:开启系统的转发功能

首先,先确认服务器是否已开启转发,输入:

sysctl net.ipv4.ip_forward

如果已经启动则显示

net.ipv4.ip_forward = 1

如果没有启动则显示(请按照下面步骤进行开启)

net.ipv4.ip_forward = 0

CentOS 6/Debian/Ubuntu 开启方式:

echo "net.ipv4.ip_forward = 1" >> /etc/sysctl.conf

sysctl -p

CentOS 7 开启方式:

echo "net.ipv4.ip_forward = 1" >> /usr/lib/sysctl.d/default.conf

sysctl -p

设置转发规则:

iptables -I INPUT -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -p tcp --dport 443 -j ACCEPT

iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 1.0.0.2

iptables -t nat -A PREROUTING -p tcp --dport 443 -j DNAT --to-destination 1.0.0.2

iptables -t nat -A POSTROUTING -p tcp -d 1.0.0.2 --dport 80 -j SNAT --to-source 自己服务器IP

iptables -t nat -A POSTROUTING -p tcp -d 1.0.0.2 --dport 443 -j SNAT --to-source 自己服务器IP

需要注意的是,部分VPS商,比如AWS,虽然有公网IP但是并不能转发到公网,直接转发公网是无效的

需要输入ifconfig -a来查看并使用eth0网卡的本地内网IP,而其他廉价的NAT无公网机器同理(我相信你不会用NAT辣鸡VPS的)

Ubuntu保存并重启iptables:

iptables-save > /etc/iptables.up.rules

iptables-restore < /etc/iptables.up.rules

CentOS保存并重启iptables:

service iptables save

service iptables restart

查看当前正在使用的NAT规则

iptables -t nat -nL

如果你不想用了可以清除转发规则(这个不是部署过程):

iptables -t nat -F POSTROUTING

iptables -t nat -F PREROUTING

三、查看效果与测试

查看效果与测试:

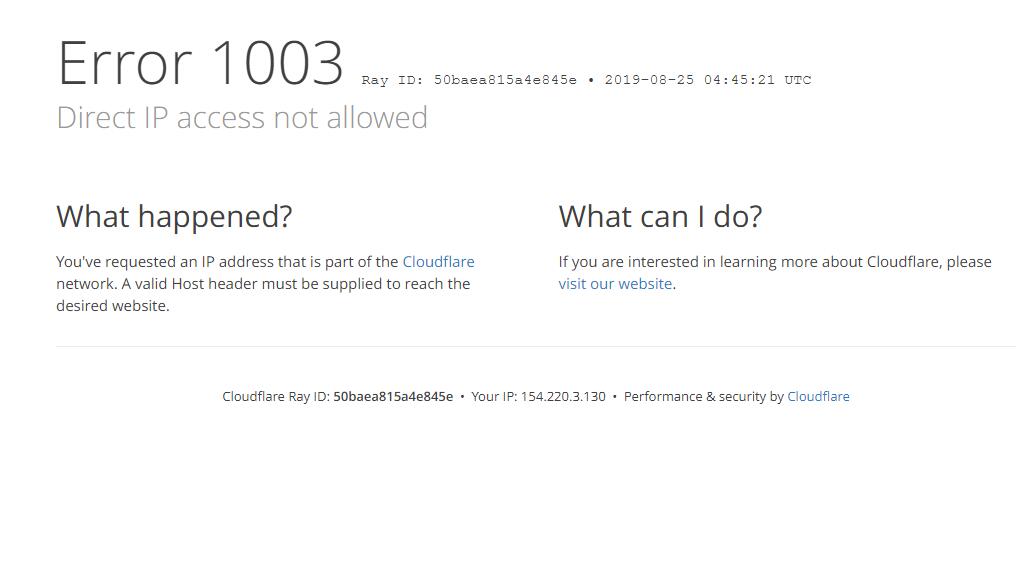

这个时候你输入你反代服务器的IP:80或者是IP:443应该就能看到如下图的页面,这样就是成功了

利用Gost/iptables反代cloudflare反代节点是百分之百完美的,用起来和真的Cloudflare官方节点一模一样,缺点就是如果别人发现了你这个IP,也能够蹭你的反代,暂时无解!!!

有高人有知道禁止别人蹭网的方法请联系告知,万分感谢。

⏩ 咾 呞 叽【 T55V.CC 】不 迷 路 ⏩